جنگ پنهان در خط تولید: امنیت سایبری OT و SCADA

صنایع و معادن: با گسترش تحول دیجیتال و انقلاب صنعتی چهارم، مرز میان شبکههای سنتی فناوری اطلاعات(IT) و شبکههای کنترل عملیاتی(OT: Operational Technology) در کارخانجات، نیروگاهها و مجتمعهای پتروشیمی به شکل بیسابقهای باریک شده است. امنیت سایبری صنعتی دیگر صرفاً محافظت از دادههای مشتری نیست؛ بلکه حفاظت از تجهیزات فیزیکی، تضمین پایداری تولید و در نهایت، حراست از زیرساختهای حیاتی کشور است. در شبکههایOT، اولویتِ اول ایمنی و پایداری(Safety and Availability) است، در حالی که درIT، اولویت با محرمانگی(Confidentiality) است. نفوذ به شبکههای OT میتواند منجر به انفجار، آسیب فیزیکی به ماشینآلات گرانقیمت یا خاموشیهای گسترده شود.

هدفگیری زیرساخت حیاتی: قلب آسیبپذیر صنعت

هدف اصلی حملات سایبری در این حوزه، سامانههای کنترل فرآیند است:

SCADA (Supervisory Control and Data Acquisition): سیستمهای اسکادا که در صنایع نفت، گاز، نیروگاهها و حملونقل برای نظارت و کنترل از راه دور بر فرآیندهای بزرگ استفاده میشوند.

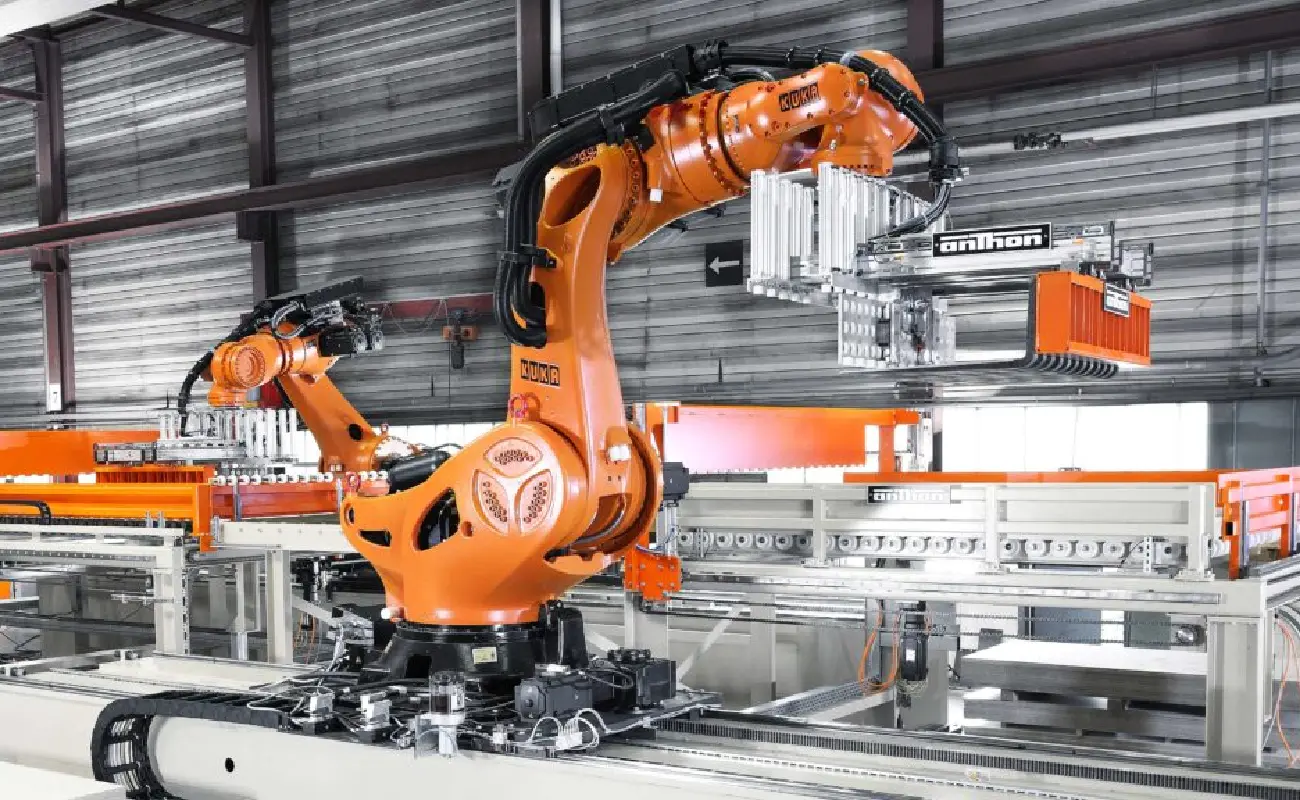

PLC (Programmable Logic Controllers): کنترلکنندههای منطقی قابل برنامهریزی که مستقیماً به حسگرها، شیرها و موتورها متصلاند و وظیفه کنترل لحظهای و فیزیکی فرآیندها را بر عهده دارند.

هکرها با نفوذ به این سیستمها میتوانند پارامترهای حیاتی (مانند دما، فشار یا سطح مواد) را دستکاری کرده و باعث آسیب عمدی فیزیکی شوند.

تهاجم سهگانه سایبری: از سودجویی تا جنگ تمامعیار

تهدیدات اصلی علیه شبکههای OT در سه دسته قرار میگیرد:

1- باجافزارها و سودجویی(Ransomware): هکرها با رمزگذاری اطلاعات و سامانههای کنترل، کل فرآیند تولید را متوقف و در ازای آزادسازی سیستم، مبالغ هنگفتی درخواست میکنند.

2- جاسوسی صنعتی و سرقت مالکیت فکری(IP Theft): این حملات پیچیدهتر، با هدف سرقت فرمولاسیونهای تولید، طرحهای مهندسی یا دادههای اختصاصی شرکتهای ایرانی (به ویژه در صنایع با تکنولوژی بالا) انجام میشود.

3- حملات مخرب هدفمند(State-Sponsored Attacks): حملاتی در مقیاس بالا با هدف ایجاد اختلال گسترده و آسیب فیزیکی به زیرساختهای حیاتی که نمونه بارز آن استاکسنت بود.

پروتکلهای جهانی: دفاع در عمق و استانداردسازی

کشورهای پیشرو و سازمانهای بینالمللی برای مقابله با این تهدیدات، استانداردهای دفاعی جامع را توسعه دادهاند:

استانداردISA/IEC 62443 : این مجموعه استاندارد، چارچوبی جهانی برای پیادهسازی و مدیریت امنیت در شبکههای OT فراهم میکند. تمرکز آن بر مفهوم دفاع در عمق(Defense in Depth) است، به این معنی که هیچ یک از بخشهای شبکه نباید تنها به یک لایه امنیتی تکیه کند.

تقسیمبندی شبکه(Network Segmentation): جداسازی کامل شبکههای IT و OT از طریق فایروالها و ابزارهای امنیتی خاص.

مدل پرینسیپل کمترین امتیاز(Principle of Least Privilege): اعطای حداقل دسترسیهای لازم به کاربران و سامانهها. به عنوان مثال، اپراتور فقط باید به فرآیندهایی دسترسی داشته باشد که مستقیماً با وظایفش مرتبط است.

ایران: شکاف امنیت و میراث قدیمی

زیرساختهای صنعتی ایران به دلیل شرایط خاص، با آسیبپذیریهای مضاعفی در حوزه امنیت OT مواجه است:

1- میراث شبکههای قدیمی: بسیاری ازPLCها و سامانههای کنترلی قدیمی فاقد قابلیتهای امنیتی داخلی (مانند رمزنگاری یا احراز هویت قوی) است و به دلیل تحریمها، بهروزرسانی یا جایگزینی آنها دشوار است.

2- ضعف در آموزش و آگاهی: نیروی انسانی در سطح اپراتوری و حتی مدیریتی، اغلب با ریسکهای سایبری در محیط OT آشنا نیستند و ممکن است از پورتهای USB آلوده یا شبکههای ناامن برای اتصال استفاده کنند.

3- فقدان یکپارچگی و سیاست مرکزی: در بسیاری از صنایع، مسئولیت امنیت IT و OT به طور شفاف تفکیک نشده است و این دو واحد به صورت جزیرهای عمل میکنند.

راهکارهای بومی: از بومیسازی تا گشتهای سایبری

برای حفاظت از زیرساختهای حیاتی، ایران نیازمند اجرای راهکارهای بومی و فعال است:

توسعه فایروالهای صنعتی بومی: تولید و استفاده از سامانههای فایروال عمیق(Deep Packet Inspection) که به طور اختصاصی برای پروتکلهای صنعتی (مانند Modbus وProfinet) طراحی شدهاند.

تیمهای واکنش سریع سایبری صنعتی(CSIRT): ایجاد تیمهای تخصصی آموزشدیده که فقط مسئول شناسایی، مهار و بازیابی حملات در شبکههای OT هستند و قادرند در کوتاهترین زمان ممکن وارد عمل شوند.

ممیزیهای اجباری امنیتOT : الزام قانونی شرکتهای زیرساخت حیاتی به انجام ممیزیهای دورهای و شبیهسازی حملات سایبری توسط نهادهای ناظر.